AWS Abuse malware website report

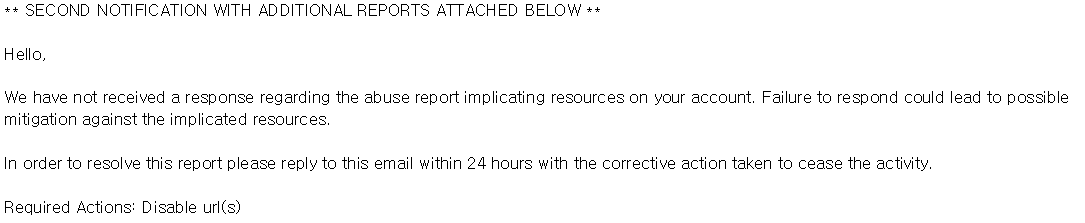

평화로운 목요일 AWS에서 메일 한통이 날라왔다. 다음날 연차고 여행 계획이 잡혀있기 때문에 대수롭지 않게 넘겼다. 그런데 다음날 금요일 밤 11시에 두번째 메일이 날라왔다.

구글링 해보니 메일 끝부분에 자세한 내용이 적혀 있다고 하여 마지막 부분까지 쭉 읽어보니 멀웨어 공격과 관련된 사이트를 호스팅하고 있다는 내용임을 확인할 수 있었다.

해당 링크는 apk파일을 다운받을 수 있는 링크로서, 회사 내부 직원들이 쉽게 앱을 다운받을 수 있도록 해둔 링크였다.

메일을 뒤져보니 Netcraft라는 곳에서 링크를 피싱 링크로 지정하고 해당 서버와 관련된 곳에 알림을 보낸것으로 확인됐다.

링크 비활성화

문제는 AWS가 마지막 메일을 보낸 이후 24시간 안에 조치를 취하고 해당 메일에 답신하지 않으면 관련 리소스들을 임의로 종료시켜버릴수 있다는 것이었다.

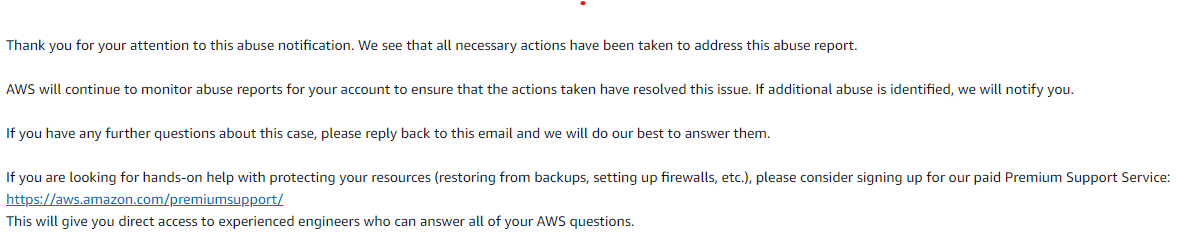

서버를 자세히 뒤져볼수 없는 상황(여행중) 이었지만 시말서를 쓰기 싫었던 나는 부랴부랴 서버로 접속하여 nginx로 해당 링크로 접속시 404 상태값을 리턴하도록 임시로 조치하고 AWS에 조치를 취했다고 답신하였다.

이벤트 종료

다행히 AWS 에서 우리가 필요한 모든 조치를 했다고 판단하고 이벤트를 종료시켰다.

원인 파악

언제까지고 링크를 비활성화한 상태로 둘순 없어서 출근 하자마자 원인 파악에 들어갔다. 내가 확인해 봤던건 다음과 같다.

- 서버 로그인 기록 탐색

- 비정상 프로세스 확인

- JADX로 apk파일 디컴파일

- clamav로 멀웨어 탐색

- AWS GuardDuty로 인스턴스 볼륨(EBS) 멀웨어 탐색

이중 문제가 발견된곳은 아무곳도 없었다.

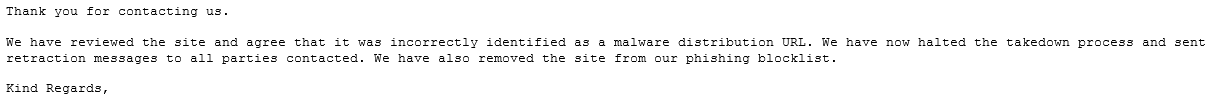

그래서 다시 구글링을 해보니 Netcraft가 잘못 탐지하여 링크를 피싱 링크로 등록한 사례를 어렵지 않게 찾아볼 수 있었다.

그래서 Netcraft에 더블 체크를 요청하는 메일을 전송하였고 그쪽에서 잘못된 인식 이었음을 동의하고 후처리했다는 메일을 받아볼수 있었다.

의문점

보아하니 AWS가 Netcraft 에서 보낸 알림을 받고 이벤트를 생성하여 우리에게 알림을 보낸것 같다. 그런데 문제를 해결한 시점에 다시 보니 AWS는 따로 더블체크하지 않은듯 하다.

원래 이런가 하여 좀 찾아보니 GCP, OCI 등에서도 이런 사례가 있는것 같았다. 그렇다면 웹 호스팅 업체에서 지정한 보안업체(Netcraft 같은) 에서 알림을 받으면 진위 여부를 확인하지 않고 이벤트를 생성한다는 말이 되는데 뭔가 좀 이상했다.

보안업체에서 잘못한 경우 잘못된 문제를 해결하는 동안 실생활에서 발생한 또다른 문제는 누구에게 책임을 돌려야 하는가?

결론

이 케이스의 경우 해당 링크를 사용하는 사람이 많지 않고 사람이 직접 파일을 전달하면 되기 때문에 큰 문제없이 넘어갔지만 만약 사용자가 많아 링크를 비활성화 할 수 없는 상황이라면 끔찍했을거 같은 생각이 든다.